钓鱼邮件变种来袭—借助HTML表格伪造二维码,绕过传统安全防护

发布时间 2026-01-21随着网络安全防护体系的不断演进,攻击者也在持续寻找新的技术路径规避检测机制。近日,一种新型钓鱼邮件攻击手法在国际安全社区引发广泛关注:攻击者不再使用传统的图片嵌入方式生成二维码,而是通过纯HTML表格结构“绘制”出视觉上几乎无法辨别的二维码图像,成功绕过主流邮件安全网关对二维码内容的扫描与分析。

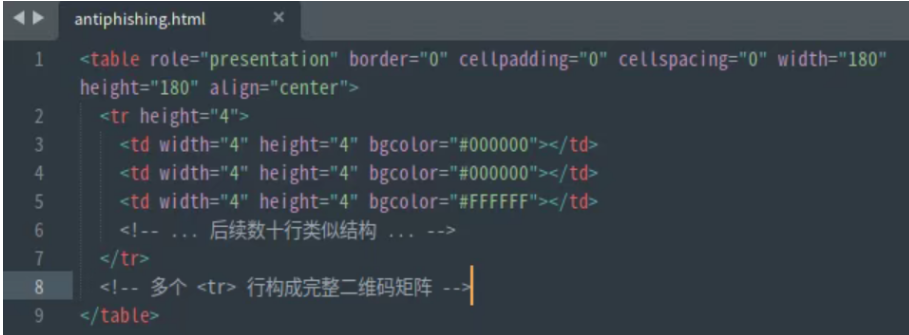

一、技术原理:HTML表格如何“画”出二维码?

传统二维码由黑白模块按特定规则排列组成,用于编码URL、文本或其他数据。在电子邮件中,攻击者通常将二维码作为PNG或JPG图片嵌入,再引导用户扫码跳转至钓鱼网站。然而,现代邮件安全系统(如Microsoft Defender for Office 365、Google Workspace安全模块等)已具备对附件及内嵌图片中的二维码进行光学字符识别(OCR)或图像解析的能力,一旦发现可疑链接,会自动拦截或标记为高风险。

为绕过此类检测,攻击者转而采用“无图”策略:利用HTML的<table>元素,通过设置每个<td>单元格的背景色(bgcolor="#000000"表示黑色,bgcolor="#FFFFFF"表示白色),逐行构建出与标准二维码视觉一致的矩阵。由于整个结构完全由HTML标签构成,不包含任何外部资源引用或Base64编码图像,因此大多数基于内容扫描的邮件安全引擎无法将其识别为“二维码”,更无法提取其中隐藏的URL。

二、恶意载荷与跳转机制:动态域名+收件人信息绑定

更值得警惕的是,这些HTML二维码所指向的URL并非静态地址,而是高度定制化的动态链接。根据ISC分析,所有样本均指向同一恶意域名lidoustoo[.]click的子域,其完整URL结构如下:

hxxps://<target_domain><random_hex_or_dec>[.]lidoustoo[.]click/<alphanumeric_path>/$<recipient_email>

例如,若收件人邮箱为user@company.com,则生成的链接可能形如:

https://companycomA3F9.lidoustoo.click/xK7m2n/$user@company.com

这种设计具有三重目的:

1.规避URL黑名单:每次发送均生成唯一子域名和路径,使得基于域名或路径的静态黑名单失效;

2.增强社会工程可信度:URL中包含收件人所属组织的域名(如companycom),制造“内部系统”假象;

3.追踪受害者行为:通过$<email>参数,攻击者可精确记录哪些邮箱地址已被点击,便于后续精准钓鱼或出售数据。

三、为何现有防御体系难以应对?

尽管企业普遍部署了高级邮件安全网关(SEG),但当前多数产品对HTML内容的深度解析仍存在盲区:

缺乏语义理解能力:安全引擎通常将<table>视为普通布局元素,不会主动将其重构为图像并进行二维码解码;

性能与误报权衡:若对每封含复杂HTML的邮件都执行“表格转图像+OCR”流程,将显著增加处理延迟与计算开销;

标准兼容性限制:部分旧版邮件客户端(如Outlook 2016及更早版本)对CSS和现代HTML支持有限,导致攻击者可利用兼容模式隐藏恶意逻辑。

此外,终端用户的安全意识仍是薄弱环节。即便邮件未被标记为“危险”,普通员工在看到“官方风格”邮件和“正常”二维码时,极易因操作惯性直接扫码,从而落入陷阱。

四、建议:多层防御+用户赋能

针对此类新型攻击,多位网络安全专家提出以下应对策略:

1.升级邮件网关检测逻辑

引入基于计算机视觉的HTML渲染分析模块,将可疑表格结构转换为位图后进行二维码识别;

对包含大量<td bgcolor=...>的邮件实施风险评分,结合上下文(如发件人信誉、正文关键词)综合判断;

阻断指向新注册、低信誉域名的动态子域链接,尤其当URL中包含收件人邮箱信息时。

2.强化终端用户教育

开展专项培训,强调“绝不扫描来源不明的二维码”,即使其出现在看似正规的邮件中;

推广“悬停预览”习惯:在点击前将鼠标悬停于链接(或二维码旁的文字说明)查看真实URL;

鼓励使用企业级扫码工具,而非个人社交App,以便集成安全检查。